DNS Rebinding: IoT Geräte stehen weit offen für Angriffe

Ein Experten-Team von Armis IoT-Security veröffentlichte kürzlich eine Studie zum Status Quo der Sicherheit von IoT-Geräten in Unternehmen.

Den Auswertungen der Studie folgend, sind mindestens eine halbe Milliarde Geräte im Internet der Dinge nicht gegen DNS Rebinding Angriffe geschützt.

Was ist DNS Rebinding?

Im WWW dient das Domain Name System (DNS) zur Namensauflösung. Wenn ein Anwender etwa eine Webadresse in seinen Browser eintippt, wird diese Anfrage auf den DNS Server seines Providers weitergeleitet. Dort wird automatisch die korrekte IP-Adresse zur abgefragten Domain ermittelt – und die Browseranfrage daraufhin zum richtigen Server weitergeleitet.

DNS-Rebinding nutzt einen fast Jahrzehnte alten Fehler in Webbrowsern, der es einem Angreifer ermöglicht, die Netzwerk-Firewall eines Opfers zu umgehen und seinen Webbrowser als Proxy zu verwenden, um direkt mit anfälligen Geräten im lokalen Netzwerk zu kommunizieren.

Bei einer DNS Rebinding Attacke verwenden die Angreifer einen eigenen DNS-Server nebst einer manipulierte Webseite, die mit einem Javascript präpariert wurde. Das Ziel wird zunächst auf diese Webseite gelockt (beispielsweise über Spam-Emails oder unverfängliche Links auf anderen Seiten; bezahlte Werbung), die dabei verwendete IP-Adresse wird jedoch als nur für kurze Zeit gültig markiert.

Bei der nächsten Anfrage des Opfers tauscht der DNS-Server dann die IP-Adresse gegen eine Adresse aus dem lokalen Netzwerk aus. Nun verwendet das Javascript die neue IP-Adresse. Auf diese Weise kann sich der Angreifer zum Beispiel in ein Firmennetz einschleichen.

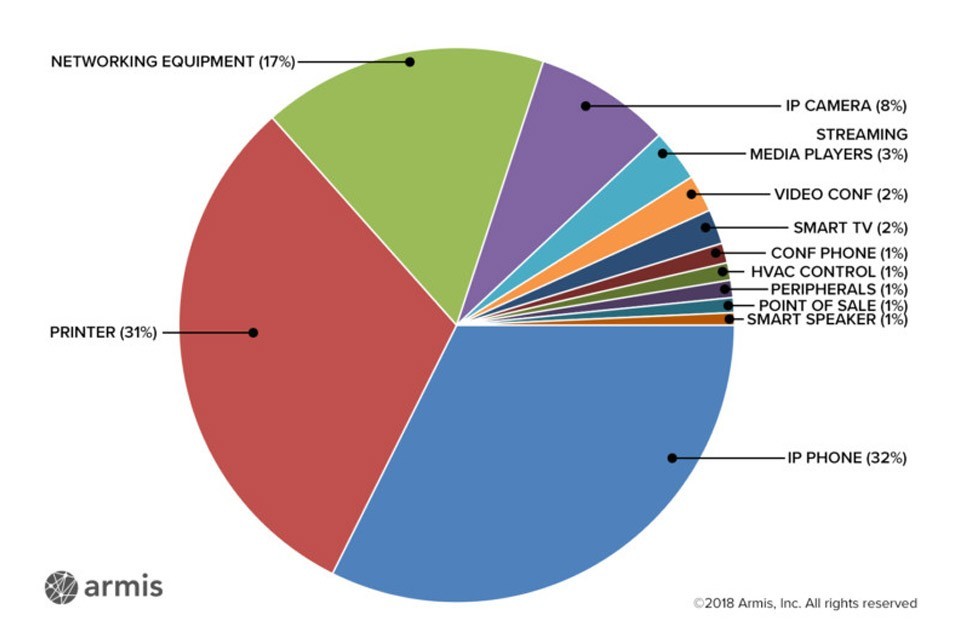

Wie Armis erklärt, lassen sich diese Attacken auch gegen zahlreiche IoT-Geräte und andere netzwerkfähige Produkte durchführen. So seien etwa 77 Prozent der weltweit eingesetzten IP-Telefone nicht ausreichend gegen DNS Rebindung geschützt.

Routers, Switches und Access Points gefährdet

Bei IP-Kameras sollen es 75 Prozent sein, die verwundbar sind. Bei vernetzten Druckern 66 Prozent, bei Smart-TVs 57 Prozent, bei Media-Playern 78 Prozent und bei Switches, Routern und WLAN-APs sogar 87 Prozent.

Laut Armis sind Geräte vieler bekannter Marken nicht oder nur unzureichend gegen DNS Rebinding Angriffe geschützt. Betroffen sind unter anderem Geräte der Netzwerkhersteller Aruba, Avaya, Cisco, Extreme Networks und Netgear, aber auch Apple, Google, Roku und Sonos und viele andere bekannte Anbieter.

Insgesamt sollen derzeit etwa 496 Millionen netzwerkfähige Endgeräte betroffen sein. Über sie sei es möglich, in die Netzwerke großer und kleiner Firmen einzudringen. Armis behauptet sogar, dass durch die hohe Verbreitung verwundbarer Geräte kaum ein Unternehmen auf der gesamten Welt sicher vor Attacken via DNS Rebinding ist.

Um sich gegen Angriffe wie diese schützen zu können, sollten Unternehmen, die ihre bestehenden IT-Strukturen um IoT-Geräte erweitern wollen, mit kompetenten Spezialisten zusammenarbeiten. Aber auch Malware-Schutzprogramme, Anti-Viren Scanner und der gesunde Menschenverstand können zahlreiche Angriffe abwehren. Kein nigerianischer Prinz möchte seine Millionen verschenken – und auch der nette Unbekannte, der per Email seine Hilfe bei der Router- oder PC-konfiguration anbietet, hat tatsächlich andere Ziele.