Honeypots „sammelten“ fünf Millionen Angriffe in dreißig Tagen

Zur Durchführung einer Studie über die Datensicherheit in der Cloud richtete das britische IT-Security Unternehmen Sophos zehn so genannte Honeypots ein und verteilte diese rund um den Globus auf Standorte mit hoher I(o)T Aktivität.

(„Als Honigtopf oder auch englisch honeypot wird eine Einrichtung bezeichnet, die einen Angreifer oder Feind vom eigentlichen Ziel ablenken soll oder in einen Bereich hineinziehen soll, der ihn sonst nicht interessiert hätte — z. B. in Form eines Scheinzieles.[1] Der Ursprung stammt aus der Überlegung, dass Bären mit einem Honigtopf sowohl abgelenkt als auch in eine Falle gelockt werden könnten.“ – Quelle: Wikipedia)

Die Cloud: elementarer Bestandteil der modernen IT; ermöglicht ortsunabhängigen Datenzugriff, steigert die Kosteneffizienz, vereinfacht Geschäftsprozesse, erhöht den Mehrwert für Verbraucher und vieles mehr. Immer mehr Unternehmen und Endverbraucher speichern dementsprechend auch ihre Daten in der Cloud. Diese Daten vor dem Zugriff von Cyberkriminellen zu schützen, ist daher ein elementares Anliegen für die IT-Security.

Cyberattacks on Honeypots

Sophos wollte wissen, wie stark Cloud-Server potenziellen Hackerangriffen ausgesetzt sind und hat dieses im Rahmen einer 30-tägigen Studie „Exposed: Cyberattacks on Cloud Honeypots“ anhand von zehn Honeypots untersucht.

(„Sophos ist ein britisches, international tätiges Unternehmen, das Sicherheitssoftware entwickelt und selbst verkauft. Dazu gehören Virenschutz, Datenschutz, Verschlüsselungssoftware, Schutz vor Spam, Phishing, Adware, Spyware und Malware für den Unternehmensbereich sowie Universitäten und andere öffentliche Einrichtungen.“ – Quelle: Wikipedia)

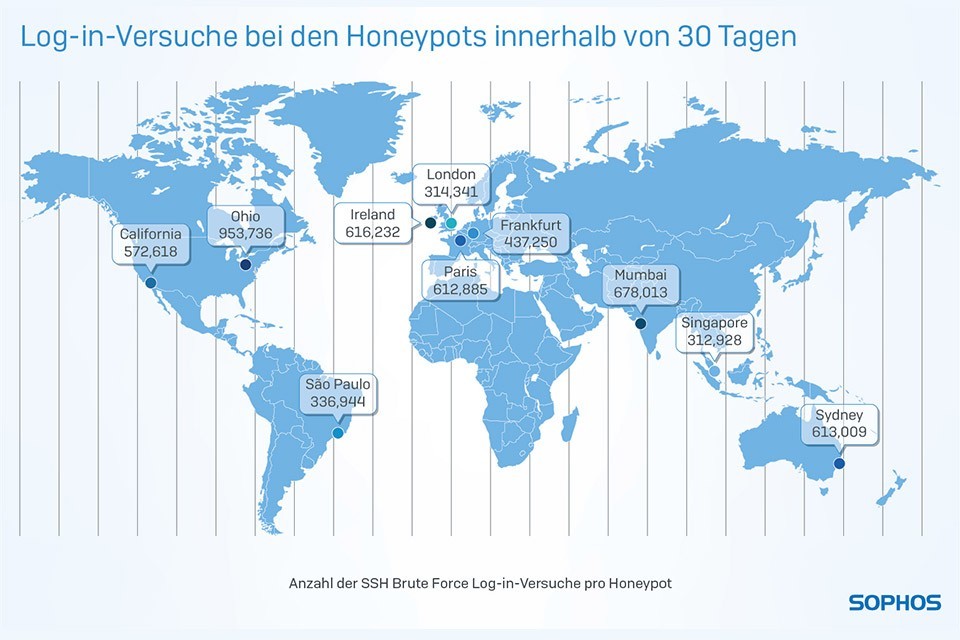

Hierfür wurden in zehn der weltweit beliebtesten Amazon Web Services (AWS) Datenzentren in Frankfurt, Irland, Kalifornien, London, Mumbai, Ohio, Paris, Sao Paolo, Singapur und Sidney Cloud-Honeypots eingerichtet.

Bis zu einem ersten Angriff auf einen der Honeypots dauert es im Durchschnitt nur ca. 40 Minuten! Im Verlauf der 30-tägigen Studie wurde jeder Honeypot durchschnittlich 13 Mal pro Minute angegriffen – Frankfurt alleine war das Ziel von über 440.000 Cyberangriffen innerhalb des Studienzeitraumes.

Quasi rekordverdächtig war jedoch die Zeit, die verstrich, bis der erste der Honeypots angegriffen wurde. Nur 52 Sekunden nach Freischaltung des „Täuschkörpers“ in Sao Paolo, Brasilien, wurde dieser attackiert. Paris und Sydney waren bis zu einem ersten Angriff 17 bzw. 18 Minuten am Netz, Frankfurt ereilte es nach einer guten Stunde und in Irland dauerte es mit gut 100 Minuten am längsten, bis ein erster Angriffsversuch erfolgte.

Die Sophos Honeypots simulierten einen Secure Shell (SSH) -Dienst, um SSH-Anmeldeversuche zu messen. SSH ist ein Fernzugriffsdienst, der nicht nur auf kommerziellen Servern eingesetzt wird, sondern auch von Privatnutzern in häuslichen Umgebungen auf Geräten wie Webcams oder NAS-Geräten genutzt wird. Auf diesen Systemen können berechtigte Benutzer über SSH eine Verbindung herstellen, um das Gerät aus der Ferne zu konfigurieren oder auf Dateien zuzugreifen. Sobald allerdings ein Angreifer die Anmeldeaufforderung auf einem IoT-Gerät hinter sich gelassen hat, erhält er nicht nur die gleichen Zugriffsrechte wie der Besitzer, sondern erlangt häufig sogar administrativen Zugriff auf das angegriffene Gerät.

Die Auswertung der innerhalb des Testzeitraums erlangten Erkenntnisse belegt erneut, dass Geräte, die nicht die erforderliche Re-Konfiguration nach Inbetriebnahme erhalten haben (einschließlich der Änderung von werkseitig installierten Standardkennwörtern auf vielen Geräten), einem Hacker einen relativ einfachen Zugriff auf diese Geräte gestatten. Darauf, dass Werkskonfigurationen eben nicht geändert werden, spekulieren auch die Hacker – sie verwendeten bei den meisten Anmeldeversuchen Standard-Benutzernamen und beliebte, häufig verwendete, schwache Kennwörter. Die Zahlenreihe 123456 etwa wurde weltweit am häufigsten als Kennwort für einen Anmeldeversuch benutzt.

Sophos spricht – wie Kaspersky, Trend Micro und weitere IT-Security Unternehmen – Empfehlungen zum sichereren Betrieb von IoT-Geräten und Servern aus, die dem geneigten Nutzer bekannt sein sollten:

- Ändern Sie die Passwörter in den Einstellungen.

- Verwenden Sie für jeden Dienst ein komplexes und eindeutiges Kennwort.

- Verwenden Sie ggf. einen Passwortmanager, um die Passwörter zu verwalten, sodass Sie sich nur das Master-Passwort (lang und komplex! Verwenden Sie Zahlen, Sonderzeichen und Leerstellen) des Managers merken müssen.

- Schalten Sie Universal Plug and Play auf Ihrem Router aus.

- Verwenden Sie auf SSH-Servern die schlüsselbasierte Authentifizierung und nicht nur ein Kennwort.

- Verwenden Sie fail2ban auf Linux-Servern, um die Anzahl der Anmeldeversuche zu begrenzen.

- Verwenden Sie eine leistungsfähige Linux-AV-Lösung, wie bspw. Sophos Antivirus for Linux.

- Setzen Sie eine KI-gestützte Cloud-Security-Lösung mit Compliance-Automatisierung, wie z.B. Sophos Cloud Optix ein, die mithilfe von KI das Bedrohungsrisiko unterschiedlicher Cloud-Umgebungen auswertet und reduziert.

Alternativ empfiehlt es sich, von Anfang an auf ausgereiftere, sicherere Lösungen zurückzugreifen. So bietet beispielsweise die Dortmunder Lemonbeat GmbH ein schlüssiges Sicherheitskonzept auf ihren Produkten an, das unter Nutzung von gleich zwei Verschlüsselungsverfahren, kombiniert mit einem Authentifizierungsprozess auf Hardwareebene, ein sehr hohes Maß an Sicherheit bietet. Es wäre wünschenswert, würden zukünftig auch andere Hersteller und Herausgeber der Datensicherheit ihrer Kunden und Partner mit einer solchen Sorgfalt begegnen.

Die vollständige Studie in englischer Sprachen, sowie weiterführende Informationen finden Sie bei Interesse unter den nachfolgenden URLs:

Exposed: Cyberattacks on Cloud Honeypots

Lemonbeat GmbH

Let’s talk about the key to IoT security