VPN Filter: Malware attackiert Router und NAS Systeme

Über 500.000 Router und NAS Systeme in 54+ Ländern sind mittlerweile mit einer neuen Malware infiziert. Die auf den Namen „VPN Filter“ getaufte Malware ist höchst destruktiv und kann im schlimmsten Fall sogar das infizierte Gerät zerstören.

(Bitte lesen Sie hier auch unseren aktualisierten Beitrag mit einer Liste der betroffenen Geräte)

Das US-amerikanische IT-Security Unternehmen Talos, Tochter des bekannten Router-Herstellers Cisco, warnt vor einem riesigen Bot-Netz, dessen Urheber gezielt Router und NAS Systeme (Netzwerkspeichergeräte) im Internet der Dinge angreifen. Über 500.000 infizierte Geräte will Talos nach eigenen Angaben bereits identifiziert haben.

Betroffen sind derzeit vor allem Geräte der Hersteller Netgear, TP-Link, Linksys und Mikrotik, die in erster Linie bei privaten Nutzern, Selbstständigen und kleinen Firmen im Einsatz sind. Darüber hinaus soll die Malware auch NAS-Geräte des Herstellers QNAP infiziert haben. Eine Liste aller bisher identifizierten anfälligen Geräte hat Symantec zusammengestellt:

https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware

Für die Malware-Attacke verantwortlich soll laut Cisco Talos die berüchtigte Hackergruppe „Fancy Bear“ sein, die in der Vergangeheit bereits für verschiedene Angriffe in den USA und Westeuropa verantwortlich gemacht wurde.

Cisco Talos vermutet hinter VPN Filter staatliche Akteure und deutet im Kontext eine Verantwortlichkeit der russischen Regierung – beziehungsweise des russischen Geheimdienstes – an. Cisco Talos verweist dabei auf einen charakteristischen Fehler bei der Umsetzung der eingesetzten RC4-Verschlüsselung, der bereits bei der Malware „BlackEnergy“ aufgefallen war. Auch deren Ursprünge vermuten Spezialisten des US-amerikanischen Department of Homeland Security bei „staatlichen Akteuren“ des russischen Regierungsapparates.

Dass die Sicherheitsforscher jetzt auf die Malware aufmerksam geworden sind, liegt an einer Zunahme der Infektionen in den zurückliegenden Wochen. Vor allem Geräte in der Ukraine sollen derzeit das Ziel der Attacken sein – auch dies wird als weiterer Hinweis auf eine durch Russland gesteuerte Attacke größeren Ausmaßes gewertet. Am Mittwochabend hatte das FBI einen russischen Bot-Server beschlagnahmt, über den die infizierten Router angeblich gesteuert werden hätten können.

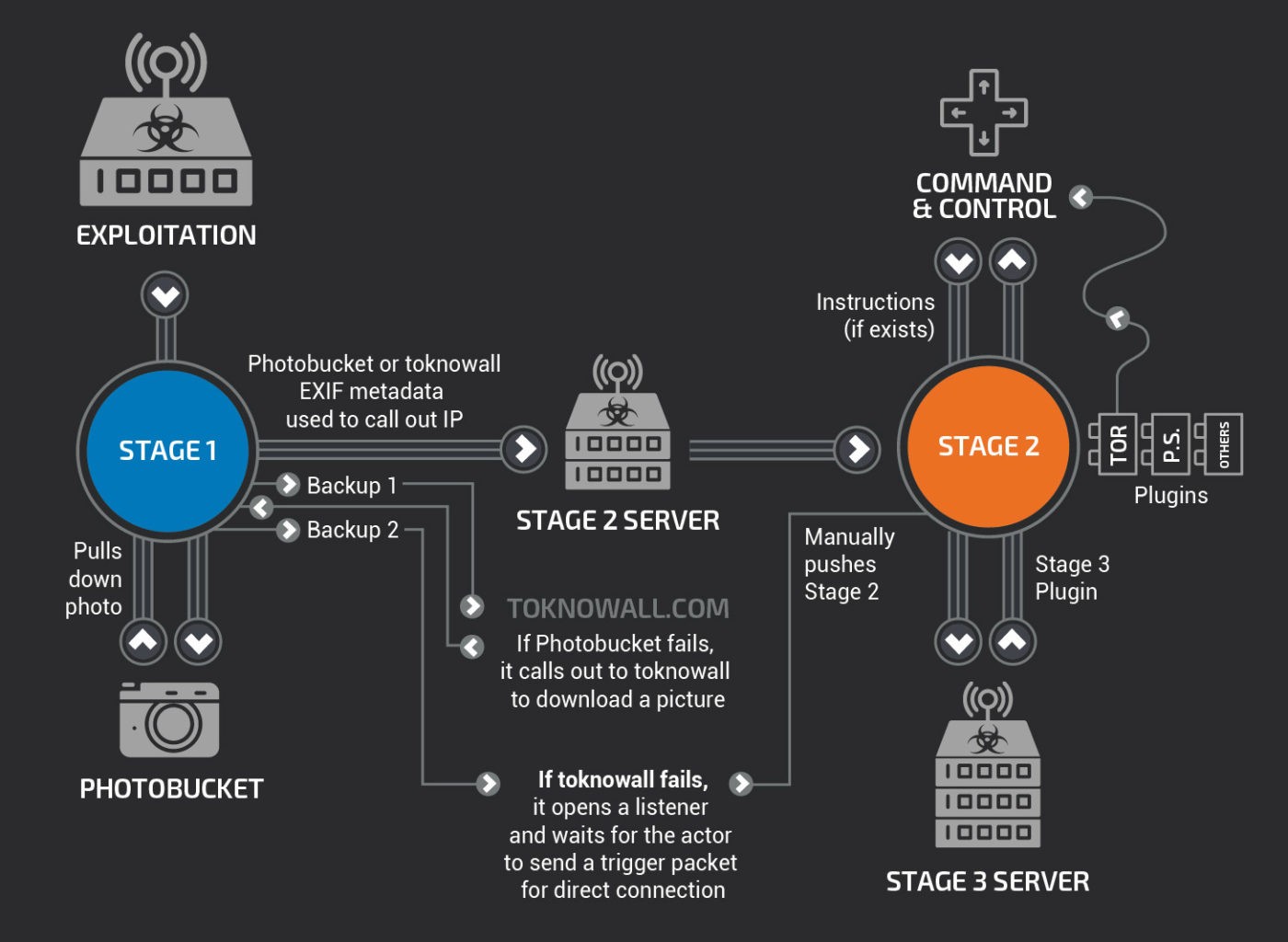

Die Malware selbst arbeitet nach einem altbekannten Verfahren. Zunächst nistet sich eine kleinere Software auf kompromittierten Geräten ein. Diese ermöglicht den Zugriff auf das Gerät – und kann auf Anweisung/automatisiert weitere Software bzw. weiteren Code über das Internet nachladen. Über den eigentlichen Zweck – die eigentliche Aufgabe – der Malware wird derzeit noch gemutmaßt. VPN Filter nutzt das TOR-Netzwerk und andere Proxy/Relay-Server – wozu jedoch, konnte bislang noch nicht festgestellt werden.

Eine besonders besorgniserregende Funktion von VPN Filter stellt Cisco Talos jedoch in den Vordergrund: Die Malware verfügt über eine Funktion, die das infizierte Gerät auf Anweisung hin unbrauchbar machen kann. Dabei überschreibt VPN Filter dann die ersten 5000 Byte des ersten Block-Devices (/dev/mtdblock0), was dazu führt, dass es nicht mehr startet. Das ermögliche es den Betreibern des Bot-Netzes, „eine zerstörerische Attacke im großen Stil“ auszuführen.

Für Besitzer infizierter Geräte gibt es derzeit laut Cisco Talos, Symantec und Co. nur eine wirkungsvolle Maßnahme: Das Zurücksetzen der Geräte auf die Werkseinstellungen.

Auf die Veröffentlichung von Firmware-Updates/Security-Patches seitens der Hersteller verwundbarer Geräte muss weiter gewartet werden.